Attention ! Certains collègues m’ont averti de recrudescence de mails frauduleux dans leur boîte académique professionnelle personnelle ainsi que dans les boîtes de vos écoles.

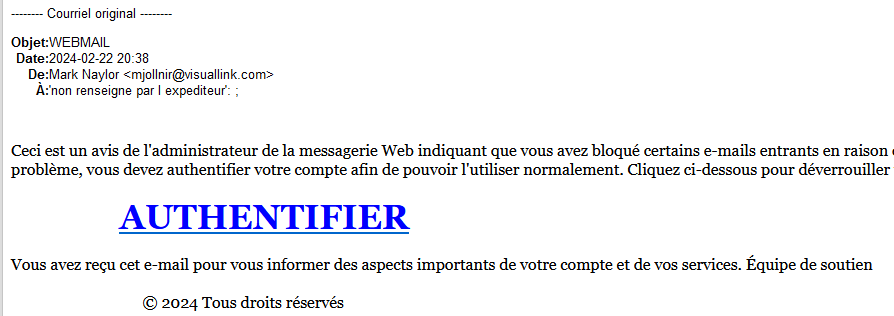

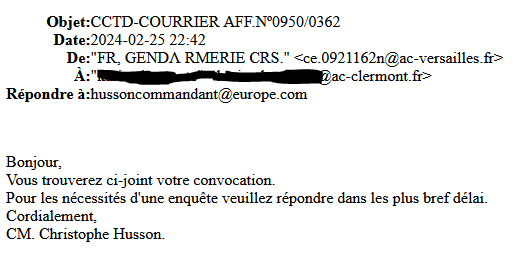

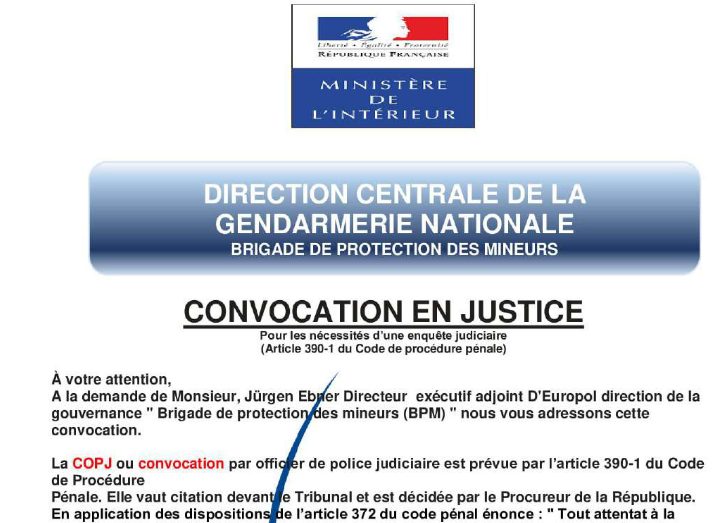

Voici quelques exemples très convaincants.

Des mécanismes « anti-spam » sont utilisés dans l’académie. Ils visent à filtrer et détruire ces messages en se basant principalement sur la détection de mots-clés dans les mails avant qu’ils ne soient acheminés dans la boite de l’utilisateur. Plus de 50000 spams par jour sont rejetés pour le domaine ac-clermont.fr.

Les reconnaitre

Le nom et l’adresse de l’expéditeur affichés sur un e-mail ne sont pas fiables, ils sont aussi faciles à falsifier qu’un nom d’expéditeur au dos d’une lettre.

Ayez les bons réflexes :

- Vérifiez le niveau de langage utilisé, l’orthographe, le vocabulaire : une banque ou une institution ne fait pas de faute grossière ;

- Vérifiez que le contenu du message, est bien en rapport avec l’auteur du message : un contact de travail ne vous pas demande votre mot de passe de messagerie ;

- Vérifiez que le mail ne soit pas trop impersonnel, injustifié ou contenant des éléments erronés : un paiement rejeté alors que vous n’avez rien acheté chez ce vendeur.

Toujours plus perfectionnés !

Le « social engineering » est une technique qui regroupe un certain nombre d’informations sur sa victime (informations personnelles, environnement de travail) ; c’est pourquoi nous sommes, en tant que fonctionnaires d’État utilisant un certain nombre de services standardisés, une cible de choix !

- Encore une fois, il ne vous sera jamais demandé un mot de passe personnel par email ou téléphone. De même, un service informatique ne vous demandera jamais de lancer un programme depuis un site web ou un email.

- Pour des demandes spécifiques, demandez des renseignements à votre interlocuteur sur son service, ses collègues, sa hiérarchie, ne vous laissez pas « guider » dans les questions.

- En cas de doute, contactez directement le service concerné, par vos propres canaux, sans utiliser ceux proposés par l’attaquant.

Qu’est-ce que le phishing ?

C’est un faux courrier, se faisant passer par une enseigne commerciale, une banque, un service public, le rectorat… Ces messages sont envoyés en masse, les listes d’adresses des entités ne sont en général pas connues des fraudeurs, donc les destinataires ne sont pas forcément clients.

Le phishing représente une menace importante pour le système d’information de l’académie. Deux médias pour pénétrer le système d’information :

Exécution de code malveillant : l’attaquant incite la cible à exécuter un programme qui va infecter l’ordinateur cible pour en prendre le contrôle, récupérer des données (malware), rendre inaccessible les données (rançongiciel ou ransonware), etc. Un ordinateur infecté peut être utilisé pour une attaque par rebond et ainsi compromettre d’autres postes d’une administration.

Récupération de données confidentielles : l’attaquant essaye de récupérer des mots de passe, des codes de carte bancaire, des données confidentielles. La demande est alarmante et pressante pour éviter de perdre ses accès, ou pour éviter un procès pénal…

Les liens sont trompeurs. L’agresseur peut accéder avec vos autorisations à des données, des logiciels professionnels, ou usurper votre identité pour lancer une attaque plus sophistiquée.

Pour aller plus loin

Un test pour apprendre à reconnaître un mail frauduleux, élaboré par Google : https://phishingquiz.withgoogle.com/

Très pédagogique, rapide et sans prise de tête, il sera un complément solide à cet article pour devenir un pro dans la détection du phishing !